Tal vez a muchos no les llame la atención por estar acostumbrados a este tipo de noticias, pero es un problema grave. Un nuevo 0-day ha sido detectado en Internet Explorer, esto significa que una vulnerabilidad hasta ahora desconocida estaba siendo aprovechada por los atacantes para infectar.

El problema afecta a las versiones 7, 8 y 9 del navegador y permitiría tomar el control de un equipo por el simple hecho de visitar una página manipulada. Por el momento no hay anuncios de Microsoft ni parche que solucione el problema, por lo que se recomienda utilizar un navegador alternativo. Es la solución más sencilla.

Actualización: Microsoft publicó un aviso de seguridad confirmando el problema (versión en inglés / en español). La versión 10 de Internet Explorer no es vulnerable. En el boletín se mencionan algunas acciones recomendadas para mitigar el impacto, pero repito lo más sencillo es navegar con otro navegador.

Actualización 2: Microsoft publicó un Fix it que soluciona el problema temporalmente de forma automática. Es importante tener en cuenta que no se trata del parche final, cuando este esté listo debes aplicar el Fix it «Disable» y luego descargar e instalar el parche final para solventar la vulnerabilidad de forma definitiva.

Actualización 3: parche final publicado

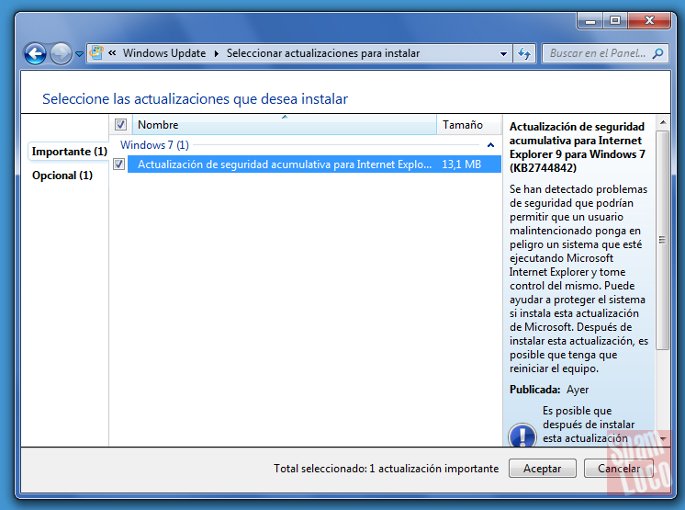

Hace algunas horas Microsoft publicó el parche final que soluciona el fallo en IE, pueden descargarlo desde Windows Update (KB2744842) o de forma manual desde aquí. Si antes aplicaron el Fix it, recuerden desactivarlo como se comenta en la actualización 2 del post.

La vulnerabilidad fue descubierta por el investigador Eric Romang (@eromang) mientras monitoreaba unos servidores donde se encontraba el 0-day de Java del que tanto se habló hace algunas semanas. Así es, estos atacantes estaban utilizando dos vulnerabilidades del día cero para hacer de las suyas.

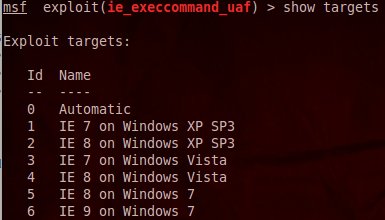

Romang trabajó durante el fin de semana junto a @binjo y el equipo de Metasploit, hoy han publicado un exploit que permite realizar el ataque bajo el framework:

Como se puede ver en la anterior captura, por el momento funciona en IE 7, 8 y 9 con Windows XP, Vista y Seven. Como les comentaba anteriormente, basta con acceder a una página que contenga el exploit para que el equipo se infecte de forma automática.

Una demo la pueden ver a continuación, este video lo acaba de publicar @eromang hace un par de horas en su blog. Sé que puede resultar entreverado, pero básicamente lo que hace es cargar el exploit en una página y cuando la víctima la visita (en este caso bajo XP) su equipo se infecta como si nada, sobre el final se puede ver que con un par de comandos obtiene en su terminal los datos del sistema infectado:

Un antivirus puede ayudar a bloquear el ataque, pero lo ideal mientras no se publique una actualización para Internet Explorer sería surfear por la red con otro navegador como Firefox, Chrome u Opera.

Más información:

– 0day en Internet Explorer (inteco.es)

– Detalles del exploit (metasploit.com)

y quien usa internet explorer en estos tiempos?

El 32% a nivel mundial http://gs.statcounter.com/#browser-ww-monthly-201207-201208-bar

la amyoria de los que usan IE son trabajadores de grandes empresas. EJ: el gobierno

Y en algunas por temas de compatibilidad aún IE6 xD

el gobierno usa linux no windows :S

Buenas! Microsoft acaba de emitir el advisory por dicha vulnerabilidad (también venimos siguiendo la noticia).

Advisory 2757760 por la vulnerabilidad 0 day http://infoinseg.wordpress.com/2012/09/17/vulnerabilidad-0-day-en-internet-explorer-critico (actualizado)

Saludos!

Gracias por el aviso!

OPERA RULES!!!