Hace unos días comentaba una nueva técnica utilizada por los ciberdelincuentes para hacer más creíbles las alertas que generan los falsos antivirus, en el ejemplo mencionado se secuestraba el navegador para mostrar mensajes falsos que simulaban ser generados por la propia página de Microsoft (microsoft.com).

El método se ha pulido un poco más y el investigador Adam Thomas de Sunbelt ha detectado una variante que también involucra a la página de Microsoft.

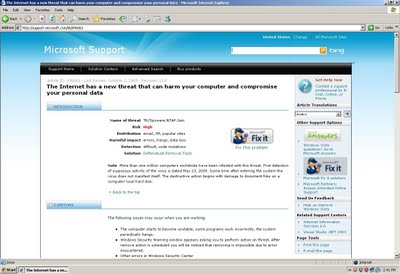

Ahora el rogue, luego de estar instalado en el equipo, despliega una alerta falsa que abre el navegador con la página real del soporte de Microsoft, pero modificándola -a nivel local- para hacer creer a la víctima que se está recomendado la compra del programa como una solución:

La página real de Microsoft se puede ver en el siguiente link: http://support.microsoft.com/kb/896861, si las comparas notarás los cambios realizados.

Recuerda que los atacantes pueden controlar un equipo infectado a piacere.

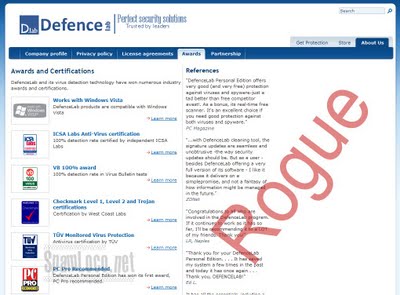

DefenceLab es un antivirus falso:

La siguiente es una captura de su página web, está muy bien lograda y hasta parece ser legítima. A diferencia de otras webs similares, no se ofrece la descarga del malware en todo momento, de hecho di varias vueltas hasta encontrar el instalador, DefenceLab_Personal_Scanner.exe, detectado como malware por varios motores de antivirus.

Además del archivo malicioso, varios detalles revelan que se trata de un engaño, como por ejemplo, los supuestos premios y certificados obtenidos por DefenceLab. Los links a las respectivas reseñas o reconocimientos simplemente apuntan hacia la home o página principal de las organizaciones, es decir no son reales y sólo están allí para llenar el ojo y dar un aspecto de confianza y seguridad:

Ver también:

Ejemplo de Scanner Online fraudulento.

CEO de Trend Micro: los rogues están afectando la reputación de las empresas de seguridad.