Ayer hacía referencia a una variante del gusano Koobface que podía infectar Mac OS X y propagarse enviando mensajes spam por las redes sociales. La variante utiliza una aplicación Java maliciosa que actúa como un troyano para infectar el equipo.

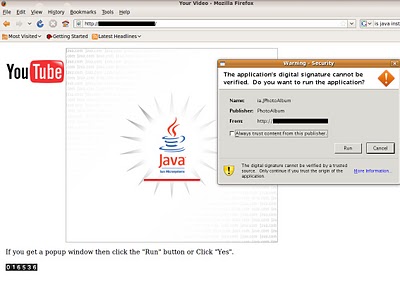

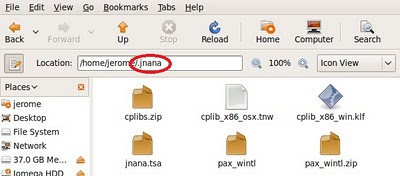

En las siguientes imágenes tomadas por Jerome Segura de Paretologic, se puede ver el malware actuando en Ubuntu:

Al ejecutar la aplicación se descarga el malware en la carpeta principal del usuario y desde allí se ejecuta, tal como comentaban en Intengo el día de ayer.

En el blog de Paretologic se ha publicado un video que muestra las conexiones del equipo una vez que el applet fue ejecutado y el navegador se cerró. Si Ubuntu se reinicia el tráfico oculto desaparece, lo cual significa que el malware no se inicia automáticamente con el sistema, en cambio en Windows esto si ocurre.

Como vemos, Linux también se puede infectar y no fue necesario introducir la contraseña del usuario, simplemente dejarse llevar y ejecutar una aplicación online.

Actualización: Koobface en Ubuntu con «autostart».

Ver también:

Linux y Mac como equipos zombis (infectados).

Sin duda no usarlo es más seguro, sobre todo en Windows y si se suele olvidar actualizarlo.

El tema es que en este ejemplo usan Java por usar algo que necesita la acción del usuario, algo más avanzado podría aprovechar una vulnerabilidad de algún complemento como Flash, etc.

Simple, no instalen Java, quien carajo usa los applets de java hoy en dia. Y me refiero a usuarios comunes y silvestres, llevo años en Linux y jamas he necesitado ver una aplicacion en Java y si hay alguna es muy irrelevante.

SpamLoco:

¡Eres un crack!

Tu post me ha dado la razón en cuanto al hecho de que la seguridad, la administración y los respaldos nunca están de más en cualquier sistema.

Uso regularmente Clamav, tengo configurado firewalls y estoy aprendiendo el uso de escaneadores y sniffers. Y por esto muchos me llaman paranoico. Ya se ve que no.

Saludos que no dejo de leer lo que escribes. Y gracias por tu trabajo.

Para que no entren por error y luego culpen al que escribe la nota, y porque existen muchas páginas similares… es más importante entender cómo funciona y tener en cuenta el diseño de la página, que conocer su URL que es algo que se puede cambiar en 2 minutos.

Porque no muestran el link de la pagina para no entrar a esa pagina infectada?

Buena info, ahora hay que tener cuidado siempre, se termino eso de que en Linux no pasa nada.

Yo la verdad que prefiero que un malware me dañe el sistema y no mis archivos, ya que te los tengo hace muchos años y tengo muchos datos importantes, lo mismo en mi pc o en mis servidores, o en donde tengo alojadas las páginas web, con restaurar el sistema ( hay programas para eso en linux ) o simplemente formatear se soluciona que no duras 20 minutos en un pc potente como un servidor.

Así que es lo de menos un fallo del sistema, para mi es mas importante lo que tengo en /home y es precisamente ahí donde las cosas se pueden borrar sin permisos, a veces por confianza guardo ahí las bases de datos y otras cosas como respaldo, eso cuando me da pereza o no tengo tiempo para hacerlo en una carpeta en la que tenga accesos solo root.

Precisamente el simple desconocimiento de estas cosas nos puede hacer a los usuarios de Ubuntu, y de GNU/Linux en general, un tanto más "descuidados".

Pero una cosa es, en principio cierta, siempre que no me fallen mis "conocimientos" de Linux: si un usuario es infectado, en principio no se ve afectado el resto del sistema. Se puede arrancar con otro usuario y utilizar las herramientas del sistema, entrando como root -con sudo- y eliminar esos archivos infectados de esa carpeta oculta. Y se terminó el problema.

Existe un antivirus para GNU/linux llamado Clam Antivirus, que tampoco está de más pasar de vez en cuando.

Un saludo.

@skamasle, tal cual… la PC puede estar encendida días y mandando spam a lo loco sin que el usuario se entere. Y ese es el comportamiento que tiene este programa, otros podrían funcionar aún con el reinicio.

A LavidaLinux no le contesté nada porque el post simplemente es un resumen de lo que dice Intengo y lo que publicó Jerome Segura.

Lo que dice sobre la contraseña root en Mac es similar y en Windows también, aunque no hay que andar escribiendo contraseñas están los distintos niveles de usuarios.

El tipo comienza atacando, hablando de desconocimiento cuando dice algo que ya he comentando muchas veces en otros post del blog… entonces ni me molesto si él no se molesta en leer, al menos los links que tiene el post.

Muy buen post, yo soy usuario de Debian desde hace muchos años, y sobre lo que dice lavidalinux , pues creo que no tiene idea de lo que habla.

El malware no cargara después de reiniciar pero el equipo esta infectado y puede ser mayor problema en Linux, que en windows, por una simple razón, si vuelves a abrir la página estaras infectado otra vez y ni cuenta te das, y puedes pasar 5 horas conectado a internet o a veces mucho mas tiempo, y todo ese tiempo el pc sera una máquina zombie.

Reiniciaras el pc y volverás a entrar en la página infectada y así las veces que sea, y el daño es mayor que en windows, por el simple hecho de que no lo detectas……. no usas antivirus y no escaneas el pc con un antirootkit ni con ningún otro sistema anti malware, porque estas en el GRAN SISTEMA que nunca se infecta, pero claro has reiniciado, y de casualidad escaneas no encuentras conexiones sospechosas porque el sistema no a cargado el malware, pero entras a la web infectada y otra vez eres un zombie…

Un sistema es tan seguro como su admin lo hace, pero si un admin dice que su sistema es el mas seguro de todos, ten lo por seguro que es el peor admin que hay en el mundo y no tiene idea de lo que habla.

Gracias por ser el primer troll en comentar en el post!

Como veo desconocimiento en tu comentario aclaro: cualquier usuario desprevenido en cualquier SO se puede infectar y GNU/Linux no es la excepción, pero si un ususario se llegase a infectar sin usar la contraseña de root, sólo está infectado ese usuario y no el sistema raíz ni ningún otro usuario… Y eso se llama SEGURIDAD.