Cuando se descarga un programa pirateado se corre el riesgo de terminar infectando la computadora sin saberlo, pues es normal que vengan acompañados de regalos indeseados. Algo similar ocurre a nivel web con los llamados Nulled Scripts, estos son aplicaciones, themes y plugins modificados (pirateados) que no incluyen las limitaciones o licencias de los autores originales, por lo cual se pueden utilizar de forma gratuita.

Generalmente los webmasters que los utilizan saben que pueden venir con enlaces ocultos, presentar alguna vulnerabilidad o generar algún tipo de problema. Pero aún así son muy populares.

La empresa de seguridad Fox-IT ha publicado un informe en PDF con los resultados de una investigación que vienen realizando desde hace algún tiempo. Se encontraron con miles de themes y plugins modificados para WordPress, Joomla y Drupal que son utilizados en campañas de Black Hat SEO.

Todo comenzó con el análisis de un servidor que presentaba un tráfico sospechoso, descartando algunas de las posibles razones descubrieron rápidamente que se debía a un plugin de Joomla que el administrador del sitio había instalado recientemente.

El plugin venía con una puerta trasera y no se había descargado desde su fuente original, sino desde un sitio de terceros que ofrecía (y ofrece porque aún está online) gratuitamente todo tipo de themes y plugins modificados (nulled). Es el que se puede ver en la siguiente captura:

El sitio sólo es uno de los muchos similares que encontraron, todos ellos ofreciendo themes y plugins infectados. La lista completa se encuentra en el documento PDF de Fox-IT.

A medida que avanzaron con la investigación fueron descubriendo algunas cosas interesantes, por ejemplo el software que utilizan como puerta trasera se puede actualizar remotamente o de forma automática. Además cuentan con una gran cantidad de servidores para controlar a los sitios infectados y las comunicaciones entre ellos se realizan de forma cifrada.

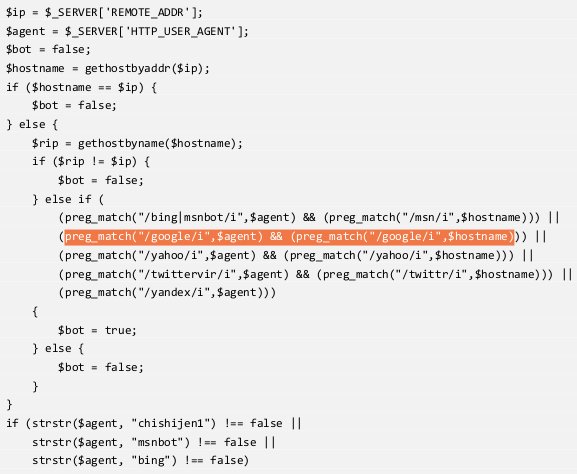

Aunque podrían utilizar los sitios para propagar malware e incluso infectar a los visitantes de forma automática, el uso que les están dando es el Black Hat SEO. La puerta trasera que utilizan les permite inyectar texto y enlaces de forma oculta con una técnica denominada cloaking o encubrimiento.

Esto es mostrarle a los visitantes del sitio el contenido normal y otro diferente lleno de enlaces y texto spam a los buscadores según el User-Agent y/o Hostname:

De esta forma logran pasar desapercibidos por más tiempo ya que el administrador del sitio al analizar el código fuente no detecta nada extraño, sólo puede ver el contenido spam cuando observa el sitio como si fuera un buscador (cambiando por ejemplo su user-agent).

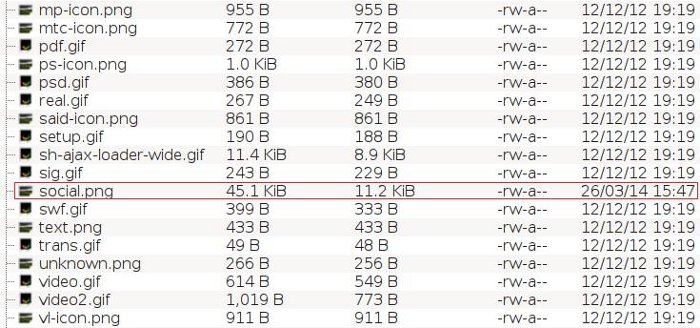

Analizando el sitio desde adentro, la puerta trasera se puede encontrar buscando la siguiente línea en los archivos .php:

<?php include('images/social.png'); ?>

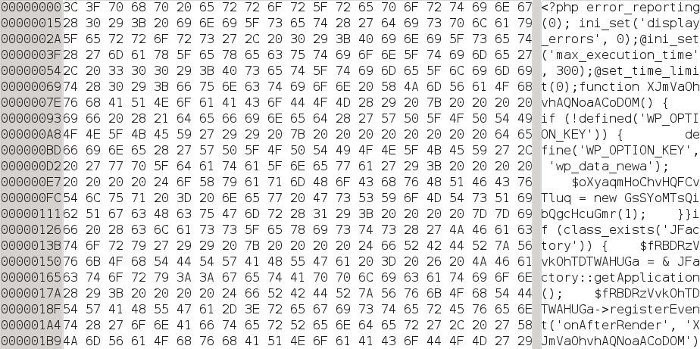

Parece que se llama a una inocente imagen pero en realidad ese archivo es la puerta trasera que contiene código PHP ofuscado:

En WordPress, por ejemplo, el código se ejecuta en cada visita pero se desactiva cuando un usuario inicia sesión. Un pequeño plus que puede dificultar aún más la detección por parte de los administradores.

En el documento publicado por Fox-IT podrán encontrar más detalles para buscar el malware en las diferentes plataformas WordPress, Joomla y Drupal. Esto por supuesto podrá cambiar en el futuro, pero sirve como referencia, de hecho como el código malicioso se actualiza remotamente han encontrado 16 versiones diferentes, la primera de ellas data de mediados del 2013.

Como vemos, se trata de una campaña de webspam bastante sofisticada. Quienes están detrás de esto saben perfectamente lo que están haciendo, los buscadores son muy efectivos para detectar estas técnicas blackhat pero no son perfectos y quienes estén en el mundo web desde hace tiempo sabrán que los resultados de una forma u otra se pueden engañar, aunque sea por cortos periodos de tiempo.

El consejo: no utilizar themes, plugins o scripts modificados de orígenes desconocidos. Es preferible pagar unos pocos dólares por un theme o plugin seguro, que además generalmente incluye soporte, que terminar infectando un sitio por ahorrarlos.

Pues en realidad yo no lo detecté, el artículo lo escribí en base a este documento PDF que publicó la empresa Fox IT con los detalles:

https://foxitsecurity.files.wordpress.com/2014/11/cryptophp-whitepaper-foxsrt-v4.pdf

Pero un plugin que funcione como antivirus, e incluso un antivirus de escritorio si te bajas todos los archivos a la PC, podría o debería de detectar el código oculto en la imagen.

Muy interesante tu artículo. Usaste algún plugin de scanner para detectar el código oculto en el archivo png?

Saludos!

Hola Luis, Themeforest es un marketplace muy conocido y seguro, aunque son los diseñadores los que venden los themes y al final se depende de ellos.

Los problemas surgen principalmente cuando se buscan themes en sitios desconocidos o versiones gratuitas (pirateadas) de themes que en realidad son de pago, nunca se sabe por qué manos pasaron y por eso lo mejor evitarlos.

No lo sabia, pero hay un portal que estoy promocionando que es Theme forest en donde las plantilla son originales…! Eso creo!