El investigador Andrzej Dereszowski de Signal11 ha publicado un documento donde explica cómo un atacante podría convertirse en víctima gracias a una vulnerabilidad del troyano utilizado para infectar.

Andrzej analizaba un ataque dirigido a una empresa farmacéutica mediante un archivo PDF manipulado, su análisis reveló que el atacante utilizaba un troyano del tipo RAT (herramienta de administración remota) llamado Poison Ivy.

Este programa es utilizado para espiar, una vez que se instala en otro equipo permite hacer muchas cosas como capturar las pulsaciones del teclado, hacer capturas de pantalla, desinstalar programas, controlar la webcam e incluso grabar sonidos con el micrófono, todo sin que la víctima lo detecte.

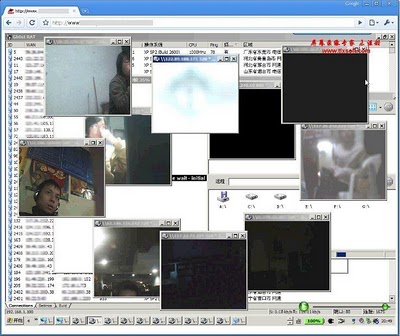

En la siguiente imagen se puede ver un ejemplo del programa en acción:

El documento infectado aprovechaba una vulnerabilidad de Adobe Reader 8 que permitía la ejecución de códigos arbitrarios, de esta forma al abrir el PDF se infectaba el equipo con el troyano. Es así como el investigador se propone buscar vulnerabilidades en Poison Ivy, como lo hace habitualmente con otros programas.

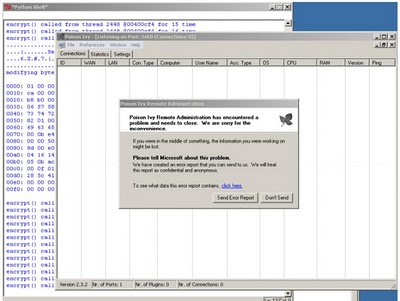

Andrzej descubre como provocar un desbordamiento de búfer en el cliente de Poison, es decir, la parte del programa que se encuentra en la PC del espía. De esta forma se podría iniciar un ataque e incluso espiar al espía con su misma técnica:

El investigador concluye comentando que este tipo de aplicaciones son muy utilizadas en ataques dirigidos a empresas, sin embargo como demuestra el paper, utilizar herramientas públicas no es una buena idea.

Enlace: Targeted attacks: from being a victim to counter-attacking

Windows, lo mas práctico para el usuario común.

Linux, solo para entendidos.

Uso habitualmente Linux y Windows, hace 10 años que instale Linux y no volví a formatear, a pesar de haber cambiado varias veces de pcs incluido el disco duro (copiando el contenido de un disco a otro).

No quiero entrar en la guerra de cual es mejor, solo contar mi experiencia.

Mac Was HERE! :D

Todo esto se evitaría con dos palabras: USA LINUX

:P

Buen articulo ;)

Sobre Windows vs Linux, por aquí se habló bastante :D

@11: No todo el mundo puede pertenecer a la elite, lo siento.

Para los que no llegais, siempre podeis seguir usando winpuaj: Es apto para mentes debiles, y tambien para retardados cronicos, asi que puedes seguir con tu Siete sin muchos problemas xD

que buen articulo muy educativo

El que manda el PDF no se si es un pwned. imagino que ya sabía que esto podía pasar.

Al informe lo veo más bien como una advertencia, como diciendo "no se hagan los vivos con estas herramientas que todos conocen, porque los pueden atrapar" :D

Los llamados "bobos del Linux" son los 4 ignorantes que hay en todo blog, nada nuevo. ;)

Ladran… Luego cabalgamos xDD

GNU/ Linux power 8)

Comentando el artículo, el menda un crack, y el atacante, pues simplemente… PWNED! juasjuasjuas :)

linux es basura, los linuxeros, no mueran engañados que me da hasta pesar

pero cuanto tonto en contra de linux

creced, pero por favor no os multipliqueis

que cada dia que amanece el numero de vosotros crece

el de tontos digo

mecagoenwindows!!!

Menos mal! que los troyanos tambien tienen sus puntos débiles

pues yo me cago dos veces en el windows xD

me cago en el linux

ya salto el tipico listo del linux…. que sepas que un linux tambien se puede troyanizar… otra cosa es que no se explote tanto por el hecho de que la gran mayoria de empresas y personas que utilizan pcs, llevan windows….

Para todo lo demas GNU-Linux ;)

Ya no se puede confiar ni en los virus :-)

Le salió el tiro por la culata