Las CCTV botnets se conocen desde hace tiempo y en el blog de Sucuri, una empresa de seguridad que brinda servicios de protección para sitios web y que cuenta además con un estupendo scanner web gratuito que permite detectar infecciones en los sitios, han comentado algunos detalles de una CCTV botnet que llegó a generar hasta 50.000 peticiones HTTP por segundo contra un sitio.

Todo comenzó con un cliente (una joyería online) que contrató sus servicios para detener el DDoS, desde Sucuri cambiaron los DNS del dominio a los de su red para mitigar el ataque y de esta forma fácilmente el sitio del cliente volvió a estar online.

Nota: una alternativa gratuita que puede resultar útil en determinadas situaciones de ataques DDoS es utilizar los DNS de CloudFlare con su plan free.

A partir de ahí comenzó el análisis de la situación ya que el ataque aumentó su intensidad y duró varios días, lo cual no es habitual. Si bien no mencionan cuál era el sitio web del cliente, al tratarse de una joyería online imagino que el ataque buscaba generar una especie de SEO negativo al dejar el sitio offline, algo que puede ser bastante serio ya que no sólo se pierden ventas sino que también se pueden ver perjudicadas las posiciones en Google.

Detectaron más de 25 mil IPs desde las cuales se enviaban las peticiones, distribuidas por todo el mundo. Utilizaban distintos tipos de User-Agents y técnicas de referer spoofing para simular ser visitas normales, entre los referer se encontraban:

Referer: http://engadget.search.aol.com/search?q=RANDOMKEYWORD

Referer: http://www.google.com/?q=RANDOMKEYWORD

Referer: http://www.usatoday.com/search/results?q=RANDOMKEYWORD

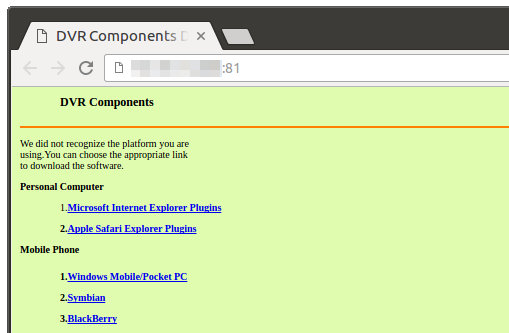

Todas las peticiones se identificaban además como un servidor «Cross Web Server» y cargaban una página HTML por defecto con el título «DVR Components Download». Estaba claro que el ataque provenía de sistemas de vigilancia CCTV-DVR que de alguna forma estaban comprometidos.

Identificaron también a las empresas que vendían estos sistemas de vigilancia como H.264 DVR, ProvisionISR, Qsee, QuesTek, TechnoMate, LCT CCTV, Capture CCTV, entre otras. Y en el artículo hacen referencia a una vulnerabilidad de los sistemas DVR recientemente dada a conocer que afecta a más de 70 distribuidores (marcas blancas), pero que operan bajo el mismo software vulnerable. Si bien no se confirmó que sea la vulnerabilidad aprovechada en este caso, es muy posible que los equipos se hayan hackeado de esa forma.

Aquellos que tengan cámaras de seguridad con un DVR conectado a internet pueden aplicar filtros para que sólo determinadas IPs puedan acceder al equipo, también asegurarse de estar utilizando los últimos firmwares disponibles y algo básico pero que se suele olvidar, cambiar los usuarios y contraseñas que vienen por defecto.

De esta forma se evita que el DVR pueda terminar infectado, que nos espíen por las cámaras y hasta que intenten atacar otros equipos que formen parte de la misma red local.