BrowserScan es un servicio que permite escanear el navegador en busca de complementos vulnerables. El análisis se realiza de forma instantánea verificando las versiones instaladas de Java, Flash, Adobe Reader, Adobe Shockwave, Quicktime, RealPlayer, Silverlight, VLC Media Player, Windows Media Player y Phoscode DevalVR.

La herramienta fue creada por el equipo de Rapid7, los mismos creadores de Metasploit y es completamente gratuita:

Además de realizar escaneos manuales del navegador, la herramienta puede trabajar de forma automática bajo un sistema de estadísticas muy bueno que puede ser utilizado en entornos empresariales para hacer un seguimiento o evaluar la seguridad de los empleados.

Simplemente hay que crearse una cuenta en BrowserScan, luego es necesario agregar un pequeño script (tracking code) en alguna página muy visitada por los usuarios o la intranet de la empresa, de esta forma se podrán analizar automáticamente los navegadores de todos los visitantes (sin exploraciones manuales o instalaciones extras).

Cabe mencionar que la información se recopila de forma general, es decir no se realiza un seguimiento personalizado de cada usuario o computadora. Además, el script puede funcionar de forma transparente (invisible) o desplegar una advertencia a los usuarios en caso de que el navegador sea vulnerable.

Para mostrarles rápidamente su funcionamiento agregué el script en el Foro durante algunas horas, los resultados me sorprendieron bastante en el sentido de que la mayoría de los visitantes eran vulnerables a distintos tipos de ataques.

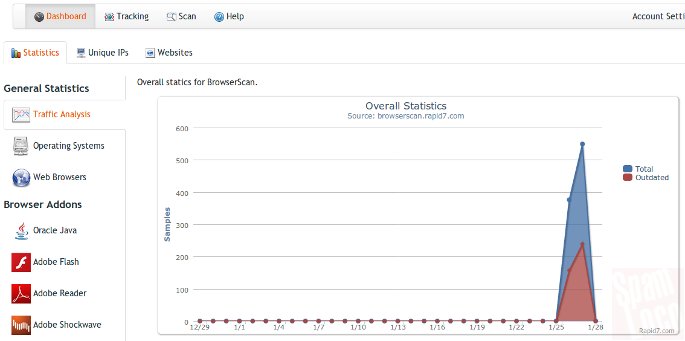

En la siguiente captura se puede ver el Dashboard o Escritorio de BrowserScan. Durante la prueba accedieron unos 500 usuarios, la parte azul muestra el total de escaneos y la roja los que resultaron con alguna vulnerabilidad en el navegador, es decir algún componente desactualizado:

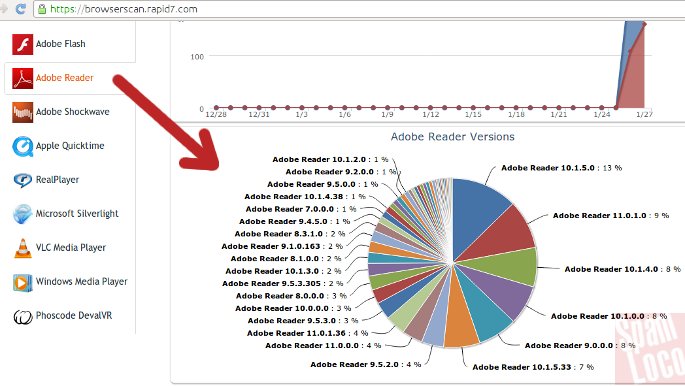

También se pueden ver los sistemas operativos y navegadores más utilizados, además de gráficos estadísticos para cada uno de los complementos. Por ejemplo, en la siguiente captura se pueden ver las distintas versiones de Adobe Reader detectadas… el 81% de ellos no lo tenía actualizado!

Seguramente no saben que se pueden infectar automáticamente al abrir un PDF malicioso si el lector de documentos (en este caso Adobe Reader) es vulnerable.

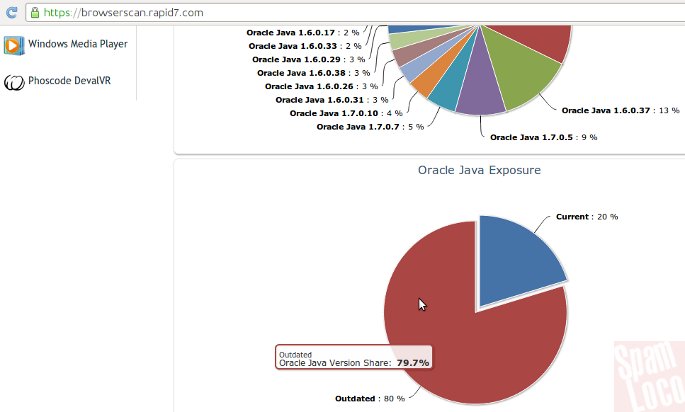

En el caso de Java sólo se encontraba actualizado en el 20% de los navegadores, el resto se podrían infectar de forma oculta por el simple hecho de visitar una web atacante:

Estadísticas similares se pueden obtener para todos los plugins, también se pueden ver las IPs de origen de los usuarios (aunque no se relacionan directamente con los gráficos) y los sitios de origen (referral) donde se encuentra el código de seguimiento.

Como vemos, BrowserScan puede ser muy útil no sólo para obtener estadísticas sino también para saber en qué aspectos de seguridad hay que trabajar más para educar a los usuarios.

Enlace: browserscan.rapid7.com

Vía seifreed.com y community.rapid7.com

Ver también:

Las vulnerabilidades más aprovechadas por los ciberdelincuentes durante 2012.

Interesante, otro programita liviano y bueno para esto es el Update Checker de filehippo.com, verifica que tienes instalado, no solo en el browser y te avisa actualizaciones. Algunas de las aplicaciones que verifica son: el JRE de Java, MySQL, CCleaner, Defraggler, Speccy y toda esa linea, los Plugin Flash, Skype, FileZilla, NotePad++ y otros tantos.

Hola Alejandro, Buenisimo me gusto esa demostración de esa página, de todos podemos saber que los complementos esten bien actualizados.

Saludos

lo probe muy bueno, igual no escanea vulnerabilidades, simplemente te dice si tenes desactualizados los complementos, por que tarda 1 seg el SCAN… Obvio que un complemento desactualizado es propenso a vulnerabilidades…

Cierto.

En el collect.js se puede ver todo el código.