La semana pasada circuló la noticia sobre un supuesto hackeo de Dropbox en el cual se habrían filtrado 7 millones de contraseñas, al menos era lo que repetían todos los medios como si fueran fotocopiadoras online.

El mismo día Dropbox publicó un aviso en su blog aclarando que los usuarios y contraseñas que circulaban no se habían robado de sus servidores. De hecho ni siquiera eran 7 millones de contraseñas las publicadas, como comenta Chema en este artículo la lista publicada era de 400.

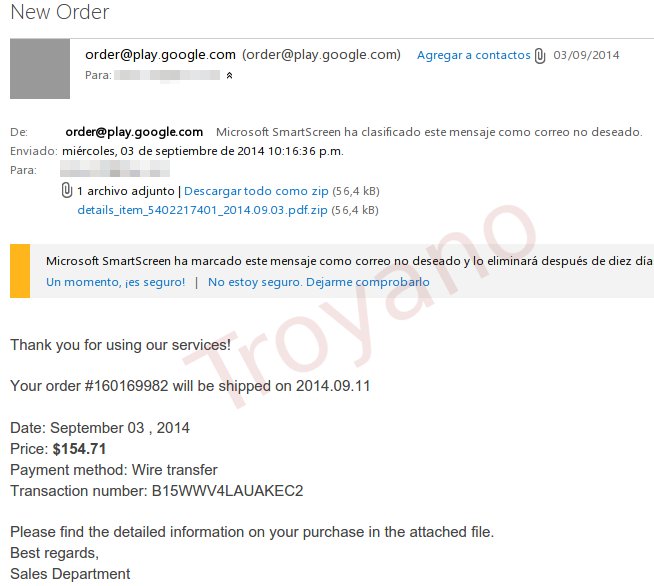

¿Pero entonces cómo robaron esas 400 cuentas?