El siguiente artículo es una colaboración de mi amigo @fedelosa escrita especialmente para SpamLoco. Su blog se vio infectado con una técnica de cloaking y nos cuenta de primera mano como buscar los códigos maliciosos y limpiar el sitio.

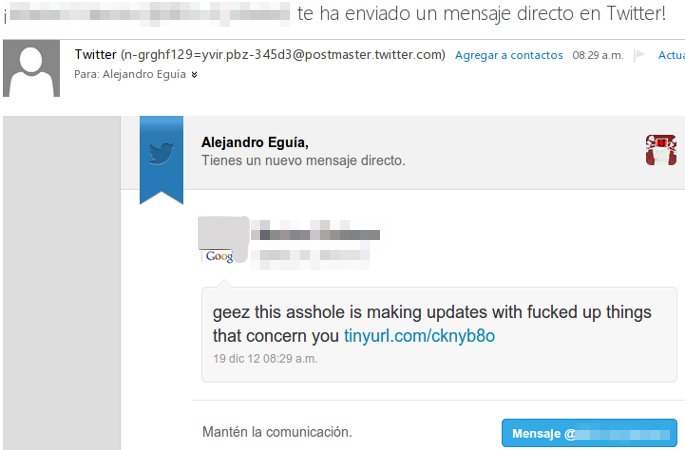

Hace unos días me comentaron por Twitter que Fedelosa.com estaba apareciendo en los resultados de Google como “Sitio comprometido”, ni bien terminé de putear :P me puse a revisar que era lo que estaba sucediendo, entré al blog y se veía bien, revisé el código fuente de varias páginas (posts) diferentes y de la página principal, y no había ningún código malicioso allí, por lo que lo dejé pasar.

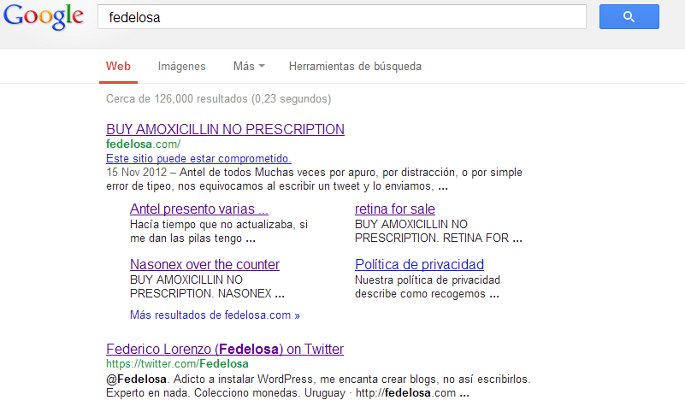

Al otro día, no tengo idea de por qué, se me ocurrió buscar mi blog en Google, solo poniendo “fedelosa” aparece como primer resultado, y ahí fue la sorpresa al encontrarme con algo como esto: