Las páginas AMP impulsadas por Google son cada vez más utilizadas por la buena experiencia de carga que generan en los móviles. En un artículo anterior comenté que al acceder a ellas desde Google se cargan desde su caché por lo cual son aún más rápidas.

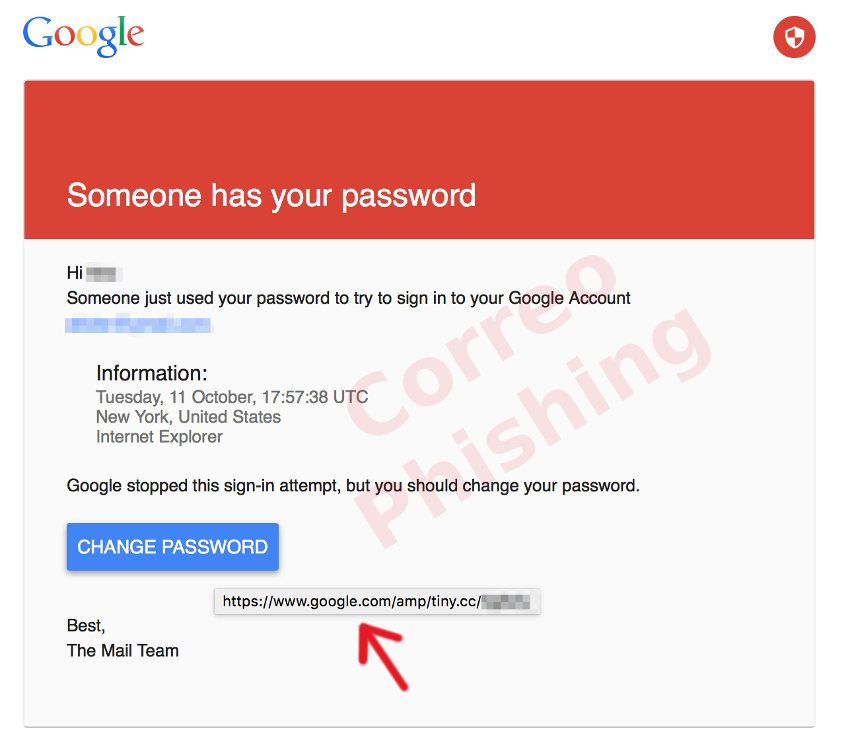

Esto es lo que están aprovechando los ciberdelincuentes con ataques de phishing que camuflan las URL falsas con enlaces AMP. En la siguiente imagen que publicaron en motherboard.vice.com se puede ver un ejemplo:

El mensaje simula ser enviado por Google e invita a cambiar el password de la cuenta por un supuesto hackeo, el enlace comienza por https://www.google.com por lo cual a primera vista parece seguro pero al hacer clic se termina en una página de phishing.

Formato AMP: https://www.google.com.uy/amp/pagina-de-phishing.com

El formato que utilizan es el de las páginas AMP que se cargan desde los resultados de Google y permiten realizar una redirección hacia la URL de destino (que puede ser una URL maliciosa) o bien mostrar directamente el contenido AMP que de hecho también podría ser contenido malicioso.

Es un ataque bastante sencillo de realizar y que puede engañar a muchas personas dado que el enlace falso a primera vista parece confiable. Esta técnica además les permite burlar de forma más efectiva algunos filtros antispam.

Es una razón más para utilizar el doble factor de autenticación siempre que se pueda, ya que si alguna vez llegamos a caer en un phishing sin darnos cuenta al menos no podrán acceder aunque nos roben la contraseña.