En las últimas dos semanas han estado circulando videos falsos en Facebook que requieren la instalación de un plugin o extensión, hay varias variantes dependiendo de los atacantes pero todos se basan en un mismo kit que les permite instalar el plugin malicioso y propagarlo por Facebook a modo de spam.

Es un ataque ingenioso que me recuerda a la práctica de algunos sitios de películas que requieren de un plugin en el navegador para unir el video y los subtítulos en un mismo reproductor, estos plugins una vez instalados muestran publicidad propia modificando todas las páginas por las que el usuario navega.

Lo que están haciendo con los videos falsos de Facebook es parecido, los plugins que se instalan pueden realizar ataques de phishing, descargar malware, mostrar publicidad fraudulenta y enviar spam cuando las víctimas se loguean en algún sitio como Facebook.

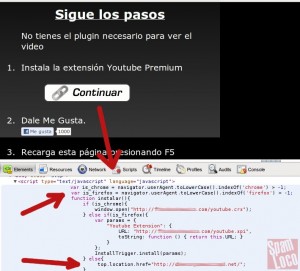

Veamos un ejemplo, la siguiente es una página falsa de YouTube que solicita la instalación de un plugin para ver un supuesto video con chicas:

Se puede ver que el navegador advierte sobre la instalación del plugin, este punto es crucial y es el que marca la diferencia entre un equipo comprometido o no. Si la víctima se deja llevar por lo que ve en la pantalla (simple ingeniería social) instalará un complemento malicioso.

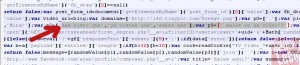

Ahora veamos el código de esta página falsa, a simple vista se puede ver que un script verifica el navegador que utiliza el usuario. Las variables “is_chrome” y “is_firefox” inician las descargas, si se utiliza un navegador diferente se realiza una redirección hacia alguna página “top.location.href=algun-sitio-spam-con-publicidad-spam”:

En la siguiente captura se puede ver la advertencia que se recibe al iniciar la instalación, simula ser una extensión propia de YouTube y si bien es algo muy sospechoso, la mayoría de los usuarios ignora el peligro:

¿Qué es lo que hace el plugin?

Como comentaba al principio hay muchas variantes porque los mismos códigos los están utilizando varios ciberdelincuentes. Todos tienen una cosa en común y es que aprovechan -o aprovecharon- Facebook para propagarse, cuando una persona con el plugin instalado se loguea en su cuenta automáticamente se publican mensajes falsos en los muros de sus amigos… un verdadero desastre de spam que se convierte en algo viral porque muchos de esos amigos también caen en la trampa.

En la siguiente captura se puede ver el contenido del plugin, lo que hace simplemente es llamar a un script que se encuentra en un servidor controlado por el atacante, esto le permite actualizarlo o modificarlo a gusto:

El script llamado es el que realiza las acciones maliciosas, la siguiente captura muestra uno de los mensajes que publica en los muros. Si buscas en Google «facebook sales en un video» podrás encontrar decenas de denuncias, post y comentarios de víctimas:

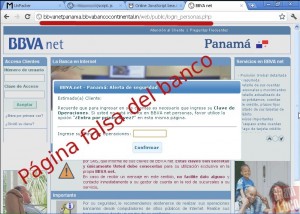

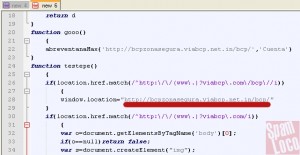

Pero este script no se limita a publicar mensajes, también realiza ataques de phishing para robar cuentas bancarias. En las siguientes capturas se pueden ver dos funciones que realizan redirecciones hacia páginas falsas:

Cuando se accede a la página real del banco, el plugin carga en su lugar otra página que copia su diseño para engañar al usuario y robarle las credenciales de acceso. La siguiente captura muestra una de estas páginas de phishing cargadas por la extensión falsa:

En este caso son sólo dos entidades el objetivo del ataque, pero hay que tener en cuenta que el atacante puede actualizar el script en cualquier momento y agregar más páginas de phishing.

¿Cómo eliminar el plugin?

Miles de personas han instalado estos plugins por error, de hecho creo que son responsables de los problemas que tuvieron algunas empresas de publicidad hace algunos días con las campañas de suscripciones por SMS.

Para eliminar el plugin en Chrome debes hacer clic en la llave ubicada arriba a la derecha, luego seleccionar Herramientas y Extensiones. Se abrirá una página con las extensiones instaladas en el navegador y desde ahí tienes que eliminarla, en este caso se llama “Extension YouTube”:

En Firefox es similar, salvo que debes hacer clic en el menú Herramientas y luego seleccionar Complementos.

Actualización 1: en TrendMicro me encontré con una variante del ataque que simula ser un nuevo diseño navideño para Facebook. A pesar de ser el mismo script, sirve como ejemplo de lo ingeniosos que pueden ser a la hora de infectar.

Actualización 2: en Websense también publicaron información sobre el ataque, el video en este caso simula ser parte de Facebook aunque si se observa la URL se puede ver claramente que se está en otra página cualquiera.

Actualización 3: los sitios falsos comentados en el post ya se encuentran bloqueados.

– http://www.phishtank.com/phish_detail.php?phish_id=1332497

– http://www.phishtank.com/phish_detail.php?phish_id=1332499

Hay que tener en cuenta que hay muchísimos más y los atacantes pueden modificar los scripts para actualizar las URLs.

Gracias por los comentarios, hay un tipo de ataque que se denomina «pharming local» que hace algo parecido aprovechando el archivo host, salvo que al acceder a la página del banco además de cargarse una página falsa, la URL en el navegador se mantiene!

También lo hacen infectando directamente al router, de esta forma se evitan todos los antivirus y pueden afectar a toda una red de computadoras que estén conectadas. Por acá hay información sobre un ataque de estos, muy comunes hoy en día sobre todo en latam para realizar phishing bancario: http://www.malware.unam.mx/node/58

Me agrada la advertencia del día de hoy!

No quisiera caer en un sitio Falso y que presuma ser mi banco.

muy buena informacion tenre esn cuenta si me pasa algun dia gracias span loco

Te dejo una investigacion que hice sobre un ataque muyyyy parecido pero esta vez son 4 bancos los involucrados…

http://www.taringa.net/posts/ciencia-educacion/13501903/Completa-Investigacion-Sobre-Campana-Phising-Bancario.html

Gracias por el link, muy buena la publicación.

Te recomiendo que ese tipo de temas los publiques en algún otro foro especializado como http://www.forospyware.com o http://comunidad.dragonjar.org porque el usuario taringero no le da bola a esas cosas. Creo que queda demostrado por el segundo comentario que recibiste :D

Y lo triste de esto es que lleva meses trabajando y todavía no han hecho nada para desactivar a estos maliantes ya me había sorprendido de que no publicaras una entrada dedicada a esto, muy bueno gracias :D

No le había prestado atención a esto de los plugins, es que ya es algo de todos los días. No me llegó ningún mensaje spam de mis contactos, pero ayer me enviaron la página por correo como a las 3 de la mañana y ahí entré a mirar, me colgué y era más interesante de lo que pensaba.

Gracias por el comentario.