A mediados de julio se descubrió una vulnerabilidad del tipo 0-day en los accesos directos de Windows, si un usuario cargaba (aún sin hacerle doble clic) un acceso directo manipulado, el sistema podía infectarse automáticamente con el malware del atacante.

El problema era grave y los accesos directos maliciosos podían estar en cualquier parte, páginas web, correos electrónicos, carpetas compartidas, documentos y pendrives, en estos últimos se destacaba el hecho de poder lanzar el código sin necesidad del famoso autorun, ya que el equipo podía infectarse por el simple hecho de mostrar el acceso directo.

Pasaron 3 semanas hasta que Microsoft presentó un parche oficial que solucionaba el problema, mientras tanto se podían encontrar soluciones temporales, varias de ellas comentadas en el blog.

La vulnerabilidad de los accesos directos hoy:

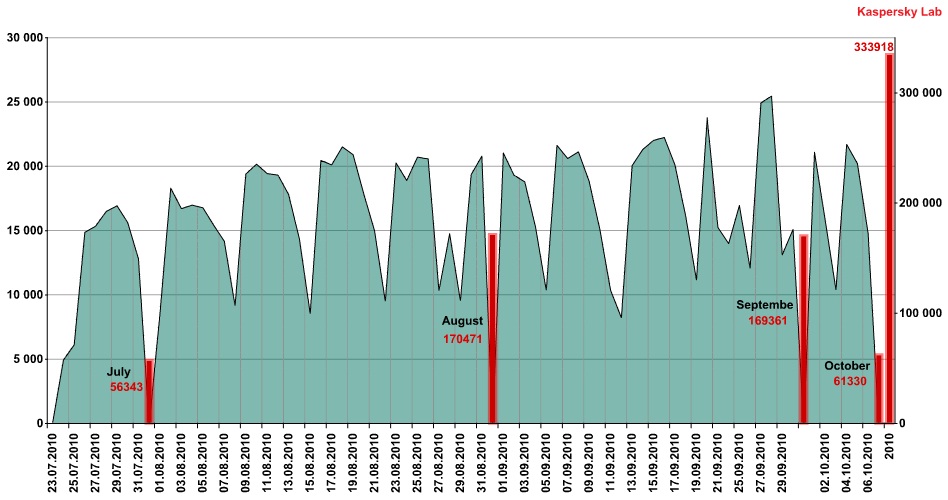

Kaspersky ha publicado un interesante artículo sobre exploits y vulnerabilidades, en una parte publican una gráfica que representa la cantidad de amenazas detectadas que buscan explotar esta vulnerabilidad de Windows, conocida como CVE-2010-2568.

Como se puede apreciar, la cantidad de exploits detectados no ha disminuido desde que la falla se hizo pública, incluso después de que Microsoft liberara el parche a principios de agosto las detecciones parecieron aumentar.

Este comportamiento es bastante típico ya que los atacantes saben que muchos usuarios no actualizan sus sistemas y por lo tanto son vulnerables, por mencionar un ejemplo, la mayoría de los ataques que explotan vulnerabilidades de Microsoft Office lo hacen por fallos conocidos que tienen parches disponibles desde hace 2 o 3 años.

La importancia de actualizar:

La situación sirve para recordar lo importante que es mantener nuestros equipos actualizados, no sólo el sistema operativo, sino también todos sus programas. Especialmente navegadores y complementos.

Los ataques que aprovechan esta clase de fallos se conocen como drive-by download e infectan los equipos sin que los usuarios lo detecten. Por ejemplo, si estuvieras navegando con una versión de Flash Player desactualizada, bastaría con acceder a una página infectada que aproveche una vulnerabilidad de esa versión de Flash para que el malware se ejecute en tu máquina… lo mismo podría suceder con documentos de Word manipulados y versiones de Office vulnerables, o PDFs maliciosos que se abran con una versión de Adobe Reader desactualizada.

Los caminos por los cuales estos ataques se pueden iniciar son muchos, páginas maliciosas, correos, enlaces, sitios legítimos infectados, pendrives, etc… el objetivo del atacante siempre será engañarte para que ejecutes su programa o accedas a donde él quiere para poder encontrar una vulnerabilidad en tu sistema y explotarla.

Recuerda mantener el sistema y los programas actualizados es una forma de tener un equipo más seguro ya sea Windows, Linux o Mac.