Ayer comentaba en Twitter que ya estaban publicadas en video algunas de las conferencias que se dieron en la ekoparty 2013. Una de ellas abordó el tema de la seguridad en cámaras IP que muchas veces son utilizadas para vigilancia y tenía ganas de volver a verla para probar algunos ataques en unas cámaras que tengo en casa.

En este artículo comento rápidamente una vulnerabilidad que descubrí en una de mis cámaras gracias a esta conferencia y que permite obtener la contraseña del administrador. Y más abajo dejo el video de la charla para que puedan verlo con un pequeño resumen.

Cabe aclarar que la información se comparte con fines preventivos para que aquellos que tienen cámaras IPs vulnerables estén al tanto de estos problemas y tomen las medidas necesarias para protegerse.

Obteniendo la contraseña de una cámara IP china (Foscam clone):

Mi cámara es una clon de la marca Foscam modelo FI8908W, es una de las clásicas que se pueden comprar por internet en Deal Extreme y sitios por el estilo.

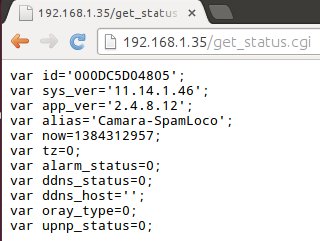

Una de las vulnerabilidades que comentan en la charla permite acceder a información de la cámara sin estar autenticados. Simplemente hay que escribir la dirección (IP + puerto) seguida de /get_status.cgi

En este ejemplo no aparece el puerto en la URL porque por defecto es el 80, pero se puede ver que en un segundo se obtienen datos de la cámara incluyendo el firmware que tiene instalado… en este caso la versión 11.14.1.46 que es vulnerable a un path traversal (más detalles en openipcam.com)

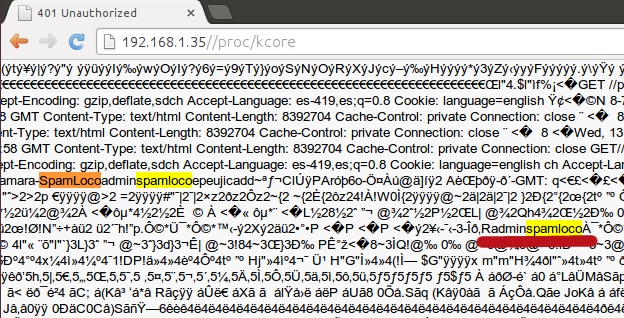

Esta vulnerabilidad permite acceder directamente a los archivos de la cámara, incluyendo uno llamado kcore que permite ver todo el contenido de la memoria. Es ahí donde en texto plano con este firmware se almacenan las credenciales de acceso:

Simplemente escribiendo la dirección seguida de //proc/kcore se vuelca el contenido y en el mismo navegador se pueden encontrar el usuario y la contraseña del administrador:

Si la cámara se encontrase configurada para funcionar de forma inalábrica también se podría ver en texto plano la contraseña WiFi y en realidad todos los datos de configuración incluyendo contraseñas y usuarios de e-mail, FTP y otras funciones.

Es una problema grave porque cualquier usuario con acceso a la red podría tomar el control de la cámara y si se encuentra conectada a internet se podría hacer lo mismo desde cualquier parte del mundo.

Es decir que aunque tengas una contraseña imposible de adivinar, si un atacante llega hasta el login de tu cámara y tienes un firmware vulnerable, podría sacarte la contraseña, robarte información, espiarte y un largo etcétera de cosas.

La solución para esto es actualizar el firmware a su última versión disponible, el firmware es el sistema operativo de la cámara y se puede descargar desde la página del fabricante. Para el caso de las cámaras chinas es más complicado porque no hay soporte oficial y para algunas como la mía los últimos firmwares disponibles aún son vulnerables.

Para estos casos lo ideal seria evitar conectar las cámaras a internet o hacerlo con alguna protección extra como un firewall. En la red local también se podría aislar la cámara para evitar ataques que podrían comprometer a otros equipos.

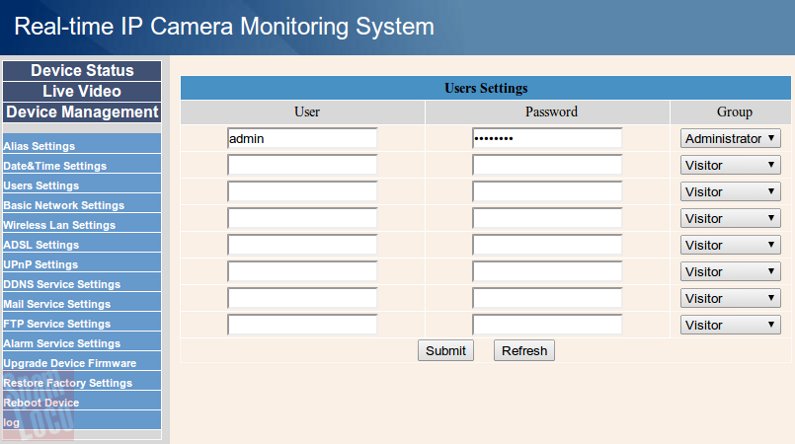

Por cierto, olvidaba mencionar que las credenciales por defecto de estas cámaras son «admin» para el usuario y la contraseña en blanco. Es importante mencionarlo porque muchas personas simplemente conectan las cámaras y como quedan funcionando se olvidan de cambiar estas configuraciones básicas.

También existe una aplicación llamada getmecamtool (desarrollada por Sergey Shekyan y Artem Harutyunyan) que facilita la explotación de estas y otras vulnerabilidades en los modelos FI8910W, FI8908W y FI8909W.

Conferencia de la ekoparty sobre Camaras IP:

La charla presenta una investigación llevada a cabo por el equipo de Core Security, comienza con una introducción sobre el funcionamiento de las cámaras IP y luego se meten de lleno a explicar las diferentes vulnerabilidades que descubrieron en cámaras de marcas bastante conocidas como MayGion, Foscam, D-Link, Zavio y TP-Link.

Todas son vulnerabilidades de acceso remoto y pre autenticación.

Hay para todos los gustos, tal vez la más curiosa porque la hemos visto muchas veces en las películas es la de modificar el streaming en vivo de la cámara (video stream hijacking) para mostrar en su lugar una serie de imágenes o un video.

Sobre esto realizan una demo en vivo con una cámara Foscam que es flasheada con un firmware modificado, proceso que demora unos 60 segundos y que se puede hacer desde la cuenta del administrador a la cual, como veíamos anteriormente, es muy fácil acceder si el firmware es vulnerable.

Pueden descargar la presentación de la charla desde aquí (pptx).

BUENAS NOCHES TENGO UNA CAMARA PTZ DE MODELO DS-2DF1-518 PERO EH OLVIDADO LA CONTRASEÑA NO SE COMO RECUPERAR

hola como puedo saber la ID de la camara que tengo de vigilancia, me urge GRACIAS

ayuda tengo una camara china

var id=’00A8F9007170′;

var sys_ver=’4.37.2.38′;

var app_ver=’4.5.3.45′;

var alias=»;

var now=1506255716;

var tz=0;

var alarm_status=0;

var ddns_status=2;

var ddns_host=»;

var oray_type=0;

var upnp_status=1;

var p2p_status=1;

var p2p_local_port=28418;

var msn_status=0;

pero necesti algo para actualizarla, ya que no me deje entra al ddns solo tiene el ipcam.hk, oray.net pero ya no estan en uso. y no se como agregarle nuevos en la desplegable

tengo una duda puedo conectar las camaras ip a una REd gratuita de un parque que esta serca de mi negocio lo cual mi iphone 6 si puede conectarse

Abandonaste el blog? Hace casi 1 mes no publicás nada. Extraño el Spamloco de antes, que publicabas todos los días.

Interesante. Todos los dias se aprende algo nuevo, util en materia de seguridad. Ahora, me pregunto, habra sido intencional o simplemente no tomaron las precauciones necesarias?

Son errores del fabricante del software, no toman las precauciones necesarias al crearlo.

Es algo que pasa a todos los niveles, hasta en empresas gigantes como Microsoft, Adobe, Apple, etc. Solucionan las vulnerabilidades cuando se hacen públicas, mientras tanto como no son una amenaza masiva para todos los usuarios la van dejando pasar.

Relacionado con esto, esta conferencia de @cesarcer sobre vulnerabilidades y las formas de darlas a conocer te puede resultar muy interesante. Es un investigador de seguridad argentino muy conocido.