Hace un par de días hacía referencia a la vulnerabilidad de Windows y los accesos directos, este problema permite que un atacante pueda ejecutar códigos mediante un acceso directo sin la necesidad de hacerle doble clic.

Es un problema grave y además de no existir -por ahora- un parche que lo solucione, la forma de aprovechar la vulnerabilidad está circulando desde hace días.

Estuve realizando algunas pruebas con la PoC (prueba de concepto) publicada en ivanlef0u, básicamente hice lo mismo que Didier Stevens para probar las soluciones disponibles.

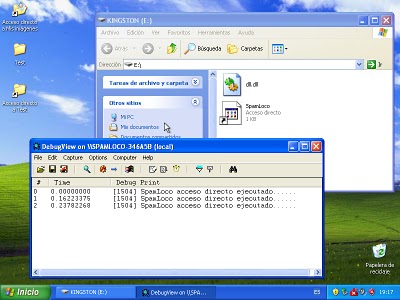

Modifiqué los archivos para simular una infección mediante un pendrive, de esta forma cada vez que conectaba la unidad el «ataque» se efectuaba. La PoC cuenta con dos archivos, el acceso directo y el código que se ejecuta en una DLL, con el programa DebugView es posible capturar el resultado que en este caso es un simple mensaje.

En la siguiente imagen se puede observar lo sucedido, al conectar y abrir el pendrive el acceso directo se ejecutó sin que yo le hiciera doble clic. El programa DebugView muestra el resultado:

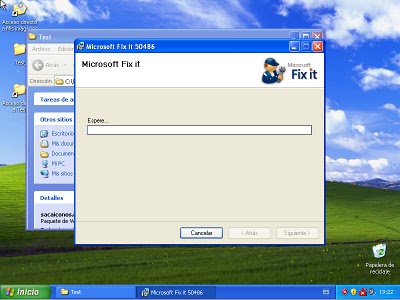

Aplicando la solución temporal, Fix it de Microsoft:

Microsoft propone desactivar temporalmente la visualización de los accesos directos, al aplicar el Fix it y conectar el pendrive manipulado el DebugView no mostró ningún resultado, es decir, el código no se ejecutó.

Los Fix it que desactivan y activan los accesos directos los puedes descargar desde acá, cabe mencionar que los accesos directos seguirán funcionando como siempre pero se mostrarán todos iguales, sin sus respectivos iconos (notar los accesos directos en el escritorio de la captura anterior)

Aplicando una directiva de seguridad:

Esta solución la publicó Didier en su blog, la ventaja es que no se pierden los iconos de los accesos directos. También la comentan en español paso a paso en Security by Default. El resultado se puede ver a continuación, al conectar el pendrive manipulado el acceso no es leído por el sistema:

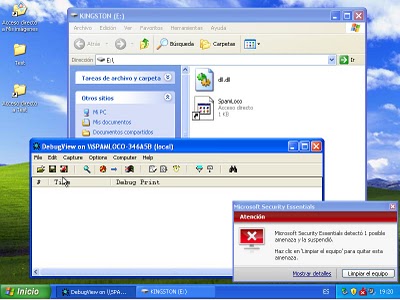

Por último, ya que este es un problema de Microsoft, se me ocurrió probar el antivirus que la empresa ofrece gratuitamente, Security Essentials:

Al conectar y abrir el pendrive el antivirus bloqueó la amenaza detectándola como Exploit:Win32/CplLnk.B.

Otros antivirus también están detectando este tipo de ataques, pero lo ideal es aplicar temporalmente alguna de las soluciones anteriores y no confiar toda la seguridad al antivirus.

Actualización (26/07): programa de Sophos para evitar estos ataques (recomendado)

Actualización (28/7): programa de G Data (recomendado)

Funcionan en Windows XP/Vista/7 y no se pierden los iconos en los accesos directos.

Actualización 3 de agosto: ya hay parche oficial para solucionar la vulnerabilidad.

Aaaaaaah!, lo dije porque **El Choco*** dijo: y "solo microsot security essencial lo detectaba…"…

Mencioné sólo el de Microsoft porque era un problema del propio Windows, pero otros antivirus también lo detectaban :)

Jajajajaja, eso es lo bueno de un anti-virus de la Microsft cuando suceden esas vulnerabilidades :-D

Microsoft ya publicó el parche que soluciona la vulnerabilidad.

muchas Gracias….

esta solocion funciona, tenia una empresa parada ya que en sus servidores tenian este virus y multiplicaba todos los accesos directos…. y solo microsot security essencial lo detectaba… ahora aplicare el fix y tratare de resolverlo.. desde santo domingo republica Dominicana Att chokorica…