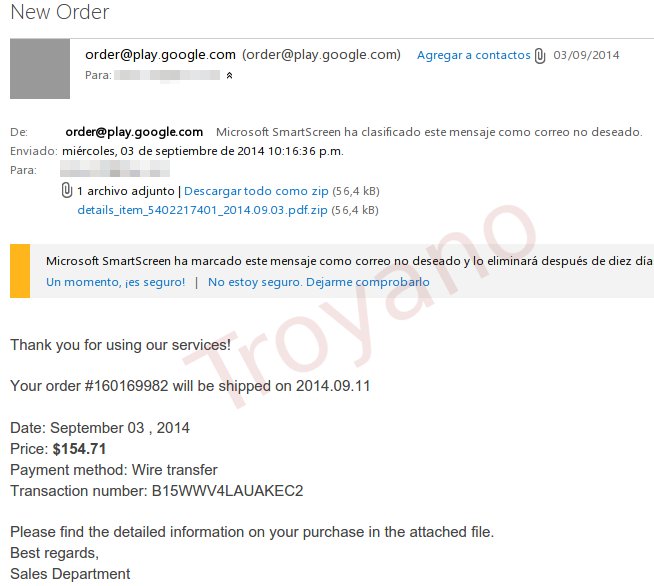

En las últimas horas han estado circulando correos falsos que simulan ser enviados por Google desde la dirección order@play.google.com. Incluyen un adjunto que a primera vista parecería ser un recibo de compra, pero en realidad se trata de un troyano.

La siguiente es una captura del correo falso, recibido en una cuenta de Outlook:

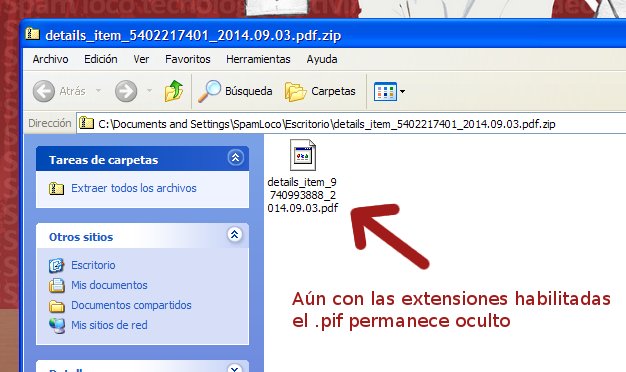

El adjunto es un archivo comprimido details_item_5402217401_2014.09.03.pdf.zip que en su interior viene con un troyano .pif, un formato de archivo para Windows que puede incluir código ejecutable (VirusTotal 27 / 53). Estos tipos de archivo no son muy utilizados hoy en día para propagar malwares, en este sentido se los asocia más bien con los virus antiguos como el que publican en este informe del año 2000 en vsantivirus.com.

El fichero simula ser un documento o recibo PDF con el nombre (notar la doble extensión .pdf.pif) details_item_9740993888_2014.09.03.pdf.pif.

Los usuarios de Windows pueden caer fácilmente en el engaño ya que por defecto las extensiones de archivo vienen ocultas, pero en este caso además aún con la visualización habilitada la extensión .pif no se puede ver, permanece oculta.

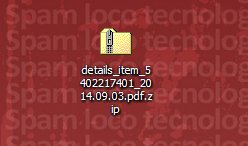

Así se ve el archivo comprimido en el escritorio de Windows, la visualización de las extensiones se encuentra activada y por ello se puede ver la doble extensión .pdf .zip (esta última es la extensión real):

Sin embargo, en el caso del archivo PIF la extensión no es visible y el archivo parece un PDF:

Así que si recibiste el mensaje y ante la curiosidad lo abriste, es recomendable realizar un análisis del equipo con un antivirus actualizado… si ya tienes uno y no recibiste ninguna alerta de seguridad, te recomendaría buscar una segunda opinión con un antivirus online o un antivirus portable de CD o pendrive (en el blog he comentado varios).

Cabe mencionar que si el archivo recibido fuera un documento PDF real, aún así abría que tener mucho cuidado a la hora de abrirlo. Pues los archivos PDF reales pueden ser utilizados para infectar los equipos por el simple hecho de abrirlos, puedes ver un ejemplo explicado en video en este artículo que publiqué hace algunos años.

Esta campaña de spam con archivos PIF en realidad no es nueva, Websense publicó el mes pasado un artículo sobre estos ataques con archivos PIF. Las variantes que analizaron también simulaban ser archivos PDF e infectaban las computadoras con el troyano bancario Zeus, además comentan que el spam era de buena calidad en el sentido de no tener faltas de ortografía y una redacción que se volvía bastante creíble.

Y yo que pensaba que la seriedad se perdía por utilizar Outlook!

Seguía este blog con asiduidad, pero ver en un blog de «seguridad» supuestamente serio, capturas de Windows XP, hace que pierda toda la credibilidad en lo que aquí se publica…

Gracias por compartir esta info. Los clientes de correos locales ya vienen configurados para ver el contenido de mails en otra vista (se puede deshabilitar) pero es un gran riesgo para todos, ya que al configurar una cuenta remota el cliente comienza a recibir los mails y practicamente no da tiempo para deshabilitar la vista previa, lo que deja vulnerable al equipo de este tipo de infeccion, troyanos.

Es posible verlas, aparecen de forma normal archivo.pdf.pif

¿Y en Linux es posible ver las extensiones .pif o también permanecen ocultas?