Los spammers se basan en todo tipo de artimañas para burlar los filtros antispam, una de ellas es enviar los mensajes desde direcciones limpias, es decir que no se encuentren en listas negras, y otra es camuflar los enlaces para que no resulten sospechosos.

Para resolver el primer inconveniente suelen robar o comprometer cuentas de correo legítimas. Seguramente alguna vez recibiste correos extraños de tus amigos, sin sentido y con enlaces raros… pues eso era spam como se puede ver en este artículo que publiqué el año pasado (ver también el problema que esto le ha causado a la Universidad de Oxford).

Por otro lado para enviar enlaces basura o maliciosos sin que sean bloqueados, suelen camuflarlos con redirecciones. De esta forma los enlaces que se reciben en primera instancia no parecen sospechosos para los filtros antispam, pero cuando se hace clic en ellos se puede terminar en cualquier lugar.

Una de las formas de camuflaje más habituales consiste en infectar sitios vulnerables para aprovechar la buena reputación de sus dominios. Puedes ver un ejemplo en este artículo donde comento un caso de spam farmacéutico y muestro las estadísticas del sitio luego de ser infectado.

Hay muchas otras técnicas, la más obvia sería utilizar directamente los servicios acortadores de URLs como bitly.com, tinyurl.com, goo.gl, entre otros. Pero no suelen ser muy efectivos con los filtros y además los propios servicios pueden bloquear las redirecciones si detectan que se trata de spam. También se han detectado campañas en las cuales los spammers utilizan sus propios servicios para acortar las URLs.

Como vemos es un tema bastante amplio que se puede abordar de muchas formas, lo que me interesa mostrar en este artículo es el uso de Google para camuflar y redireccionar enlaces.

Redirecciones con Google Drive:

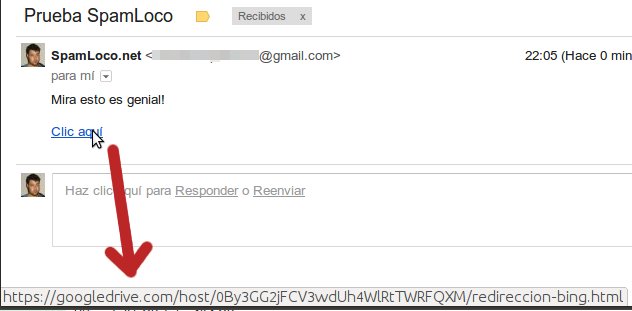

Hace poco comentaba que el hosting de Google Drive podría ser aprovechado de forma malintencionada para alojar páginas de phishing. Pues bien, también se podría utilizar como un redireccionador, veamos el ejemplo:

Se puede apreciar que el enlace apunta hacia googledrive.com (httpS incluído) el cual es un dominio de Google y por lo tanto en principio se podría decir que es seguro. Muchos filtros antispam no lo van a bloquear, sin embargo si se lo aprovechara para realizar redirecciones al hacer clic se podría terminar en cualquier lugar de internet.

Puedes probarlo con un clic en el siguiente enlace, notarás que se realiza una redirección hacia Bing: https://googledrive.com/host/0By3GG2jFCV3wdUh4WlRtTWRFQXM/redireccion-bing.html

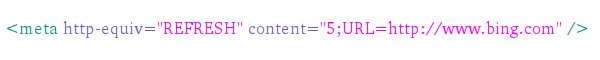

En este caso utilizo el siguiente código:

También se podría realizar con scripts o insertando iframes.

Redirecciones con Blogger:

Con Blogger se puede realizar algo similar y de hecho los spammers lo han aprovechado durante mucho tiempo creando blogs spam. Un ejemplo lo pueden ver en el siguiente blog que he creado a modo de prueba para este artículo: http://testspamloco.blogspot.com

Es posible que el equipo de Blogger lo elimine, aunque no hace nada malo… simplemente realiza una redirección hacia Bing con el siguiente script:

![]()

De esta forma los spammers podrían propagar sus enlaces camuflados como si fueran enlaces a blogs de Blogger. Al final del artículo he publicado un video de ejemplo donde muestro cómo una redirección de este tipo podría terminar infectando nuestro equipo.

Cabe mencionar que no se trata de una vulnerabilidad del servicio ni nada parecido, lo mismo se podría hacer en cualquier sitio o plataforma que permita insertar código javascript o html.

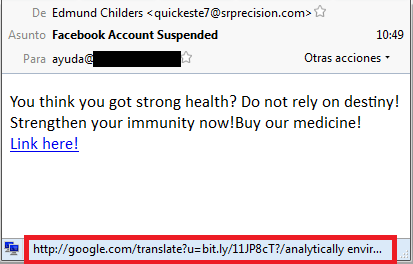

Redirecciones con el traductor de Google:

El uso del traductor para burlar los filtros tampoco es algo nuevo, básicamente lo que hacen es enviar la URL que genera la aplicación al traducir una página. De esta forma los usuarios y los filtros antispam ven un enlace confiable a google.com pero al acceder se ejecuta un código de redireccionamiento:

La anterior captura la he tomado del blog de ESET España donde se comenta un caso reciente que aprovecha esta técnica.

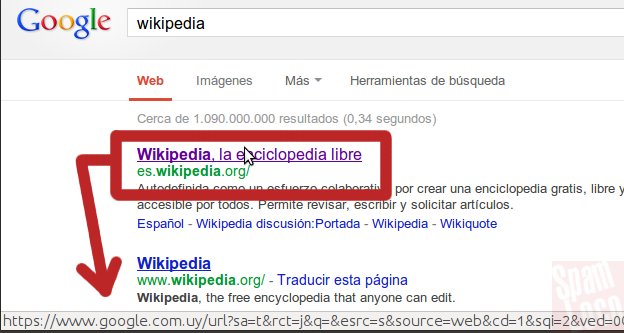

Redirecciones con los resultados de Google:

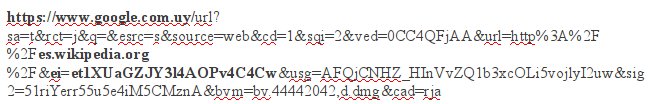

Una última técnica que se podría comentar consiste en enviar directamente el enlace que se genera con cada resultado de Google. Veamos el ejemplo, en la siguiente captura se puede ver que al pasar el puntero sobre el primer resultado la URL tiene el siguiente formato “https://www.google.com.uy/url?…”

El enlace completo es el siguiente (clic aquí):

Parece un enlace a google.com.uy pero al hacer clic notarán que se realiza una redirección hacia la Wikipedia.

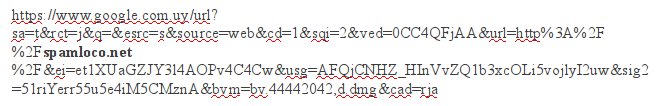

Pues bien, un atacante podría propagar enlaces de esta forma para camuflarlos aunque tendría un inconveniente y es que necesitaría que sus páginas maliciosas o spam estuvieran indexadas en el buscador para poder copiar el enlace.

Si bien se pueden editar dado que uno de los parámetros que lo forman es la propia URL de destino, hay un variable llamada “ei” que siempre cambia como si se tratase de un código de seguridad. De esta forma al editar el enlace sucede lo siguiente.

Enlace editado (clic aquí):

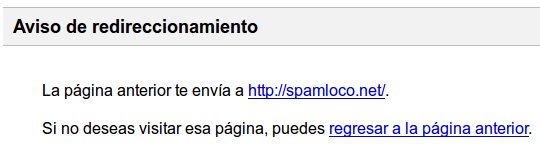

Como la variable «ei» no se corresponde con la URL de destino, por seguridad se muestra un aviso de redireccionamiento:

En general no es complicado detectar el spam, basta con tener un poco de sentido común antes de hacer clic en los enlaces, pero para entrenar al sentido común es necesario ver ejemplos y tener una idea de las técnicas que suelen usar los atacantes. Es por ello que escribo esta clase de artículos, si aprendemos a detectar estos engaños vamos a evitarnos muchos dolores de cabeza.

Demo en video:

En la siguiente demostración me pongo en el papel de una víctima y un atacante que quiere infectar su equipo, para ello le envía un enlace camuflado con Blogger que inicia la descarga de un troyano. El equipo de la derecha representa al atacante (Backtrack + Metasploit) y el de la izquierda a la víctima, en resumen lo que sucede es lo siguiente:

1- la víctima recibe un correo que le solicita completar un formulario para volverse millonario

2- lo descarga pensando que se trata de un archivo .doc pero en realidad es un .exe (truco de la doble extensión)

3- cuando lo abre no sucede nada y el atacante toma el control de su equipo

Espero que el artículo resulte interesante y como comentaba antes, la mejor forma de evitar estos engaños es entender cómo funcionan.

Gracias Alejandro! a esperar ese nuevo blogroll, espero que siga teniendo el mismo formato, era bueno entrar y ver las ultimas publicaciones en otros blog

Un comentario que no tiene que ver con el artículo, donde esta la sección de blogroll? una de mis favoritas

La eliminé porque el script que utilizaba para ordenar los resultados no me estaba funcionando bien, pero lo estoy arreglando y lo voy a subir en blogroll.spamloco.net, ahora no hay nada pero para este fin de semana ya quedará listo y con más sitios de seguridad.

Disculpa la molestia por eliminarlo de golpe, sin avisar. A mí también gustaba el formato que tenía porque entraba a ver qué noticias nuevas habían.

Te comparto otro blogroll similar (de dónde había sacado la idea) que tiene muchos de los mismos sitios que yo tenía: http://www.hackplayers.com/p/blogroll_11.html

Un saludo.

Muy buen artículo! Está bueno como explicas cada tema.

Tendrías algún Mail al cual escribirte? Quizá pueda hacer un pequeño aporte.

Saludos

Gracias, mi correo es alejandro [arroba] spamloco.net

Un saludo

excelente trabajo …tambien se podria usar esta tecnica :

http://www.youtube.com/watch?feature=player_embedded&v=twT0QkfUy6k

Gracias por el comentario y el enlace.

Muy bueno lo del video, ya estuve viendo el artículo donde lo explican, luego lo testearé :D